En el post de hoy veremos como instalar MS SQL Server 2017 en Ubuntu 16.04, entiendo que los pasos también aplican para Ubuntu 18.04 aunque no para Ubuntu 20.04, que son las ultimas versiones LTS de Ubuntu.

Arrancamos:

Primero importamos las claves GPG del repositorio:

wget -qO- https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

Agregamos el repo de Microsoft a nuestro Ubuntu:

sudo add-apt-repository "$(wget -qO- https://packages.microsoft.com/config/ubuntu/18.04/mssql-server-2017.list)"

Actualizamos los repos:

sudo apt-get update

Y finalmente instalamos el SQL:

sudo apt-get install -y mssql-server

Una vez finalizada la instalación, ejecutamos el setup de mssql-conf para configurar la contraseña de SA y elegir la versión del SQL:

sudo /opt/mssql/bin/mssql-conf setup

Cuando nos pide la versión a elegir, Elegimos la 2, que es la de Desarrollo, y que si bien no debe usarse para producción (porque deberíamos pagar) nos permite utilizarla de manera gratuita con todas las funcionalidades.

(Las ediciones de SQL Server 2017 que tienen licencia gratuita son: Evaluación, Desarrollo y Express.)

Luego aceptamos la licencia: Yes

Elegimos el Idioma Español: 3

Y configuramos la contraseña de SA: elegimos una contraseña para ese usuario y la confirmamos

(La contraseña debe tener al menos 8 caracteres, incluidas letras mayúsculas y minúsculas, dígitos de base 10 y/o símbolos no alfanuméricos).

Una vez finalizada la configuración verificamos que el servicio se este ejecutando:

systemctl status mssql-server --no-pager

Y listo. Ya podríamos conectarnos de manera remota al puerto TCP predeterminado del SQL Server (1433).

Mostrando entradas con la etiqueta Utilidades. Mostrar todas las entradas

Mostrando entradas con la etiqueta Utilidades. Mostrar todas las entradas

domingo, 5 de julio de 2020

Instalar MS SQL Server en Ubuntu 16.04

Etiquetas:

Basededatos,

Linux,

Software,

Tutoriales,

Ubuntu,

Utilidades,

Windows

viernes, 3 de julio de 2020

Unir Linux Ubuntu a Dominio Windows

Para unir nuestro servidor con Ubuntu a nuestro Dominio Windows primero tenemos que configurar en Ubuntu una IP fija y los DNS internos.

Luego debemos crear en el DNS un registro A con la IP privada del server Ubuntu y el correspondiente registro PTR.

Hecho eso, procedemos con la instalación y configuración del software pbis open, que es el que nos permitirá unir nuestro Ubuntu Linux al dominio.

Instalar Pbis Open:

Vamos a la siguiente dirección y elegimos la versión del software correspondiente a nuestro sistema operativo.

En mi caso, como es un Ubuntu 18.04 LTS de 64 bits elijo el que dice pbis-open-9.1.0.551.linux.x86_64.deb.sh:

Copiamos la URL del archivo y lo descargamos desde el servidor con el siguiente comando:

wget https://github.com/BeyondTrust/pbis-open/releases/download/9.1.0/pbis-open-9.1.0.551.linux.x86_64.deb.sh

Una vez descargado le damos permisos de ejecución:

chmod +x pbis-open-9.1.0.551.linux.x86_64.deb.sh

Y luego lo instalamos:

sudo ./pbis-open-9.1.0.551.linux.x86_64.deb.sh

Una vez instalado, y antes de unir la maquina al dominio, reiniciamos con:

sudo reboot

Al iniciar, ahora si, la unimos al dominio:

domainjoin-cli join nombrededominio

Nos va a pedir las credenciales de un usuario que tenga permisos para unir maquinas al dominio, las ingresamos y listo:

Ya tenemos la virtual agregada al dominio. Reiniciamos:

sudo reboot

Luego debemos crear en el DNS un registro A con la IP privada del server Ubuntu y el correspondiente registro PTR.

Hecho eso, procedemos con la instalación y configuración del software pbis open, que es el que nos permitirá unir nuestro Ubuntu Linux al dominio.

Instalar Pbis Open:

Vamos a la siguiente dirección y elegimos la versión del software correspondiente a nuestro sistema operativo.

En mi caso, como es un Ubuntu 18.04 LTS de 64 bits elijo el que dice pbis-open-9.1.0.551.linux.x86_64.deb.sh:

Copiamos la URL del archivo y lo descargamos desde el servidor con el siguiente comando:

wget https://github.com/BeyondTrust/pbis-open/releases/download/9.1.0/pbis-open-9.1.0.551.linux.x86_64.deb.sh

Una vez descargado le damos permisos de ejecución:

chmod +x pbis-open-9.1.0.551.linux.x86_64.deb.sh

Y luego lo instalamos:

sudo ./pbis-open-9.1.0.551.linux.x86_64.deb.sh

Una vez instalado, y antes de unir la maquina al dominio, reiniciamos con:

sudo reboot

Al iniciar, ahora si, la unimos al dominio:

domainjoin-cli join nombrededominio

Nos va a pedir las credenciales de un usuario que tenga permisos para unir maquinas al dominio, las ingresamos y listo:

Ya tenemos la virtual agregada al dominio. Reiniciamos:

sudo reboot

Etiquetas:

Linux,

Software,

Tutoriales,

Ubuntu,

Utilidades,

Windows

jueves, 18 de junio de 2020

Instalar Openshift Origin en Ubuntu

¿Que es Openshift?

A grandes rasgos podría decirse que es el Kubernetes de Red Hat, aunque en realidad Kubernetes es parte de Openshift, y Red Hat lo que hace es introducirle mejoras y comercializarlo. Con lo cual quizás podríamos decir que es un "Kubernetes con esteroides", y pago (la versión comercial).

¿Que es Kubernetes? Lo explico acá.

Ahora, ¿que es Openshift Origin?

RedHat suele tener dos versiones de sus productos, la versión de la comunidad, que es gratuita y sin soporte, salvo el soporte que uno puede conseguir en la comunidad obviamente, y la versión de pago.

Openshift Origin es la versión gratuita de código abierto de Openshift.

También existe Minishift, que seria el equivalente a Minikube de Kubernetes (son versiones para ser instaladas en una única máquina para probar el producto de forma fácil).

Dicho esto, pasemos a lo importante.

Para instalar Openshift Origin primero tenemos que tener funcionando Docker en nuestra maquina.

Instalar Docker:

Importamos la clave GPG de Docker:

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -

Agregamos el repo:

sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/debian buster stable"

Actualizamos el sistema e instalamos:

sudo apt-get update

sudo apt-get install -y docker-ce docker-ce-cli

Agregamos nuestro usuario al grupo de Docker:

sudo usermod -aG docker ardillasenlared

Instalar Openshift Origin:

Descargamos el archivo con el software:

wget https://github.com/openshift/origin/releases/download/v3.11.0/openshift-origin-client-tools-v3.11.0-0cbc58b-linux-64bit.tar.gz

Lo descomprimimos:

tar xvzf openshift*.tar.gz

Ingresamos a la carpeta de Openshift recién creada:

cd openshift-origin-client-tools*/

Movemos los binarios oc y kubectl a /usr/local/bin:

sudo mv oc kubectl /usr/local/bin/

Verificamos la versión:

oc version

Habilitamos que pueda usar registries inseguros:

cat << EOF | sudo tee /etc/docker/daemon.json

{

"insecure-registries" : [ "172.30.0.0/16" ]

}

EOF

Reiniciamos el servicio de Docker:

sudo service docker restart

Iniciamos el cluster en el servidor:

oc cluster up

Bajamos el cluster:

oc cluster down

Configuramos para que Openshift no redirija constantemente a 127.0.0.1.

Para ello, abrimos el archivo de configuración con el comando:

sudo nano ./openshift.local.clusterup/openshift-controller-manager/openshift-master.kubeconfig

Y cambiamos:

server: https://127.0.0.1:8443

Por:

server: https://SERVER_IP:8443

Guardamos y levantamos nuevamente el cluster pero esta vez especificando la IP:

oc cluster up --public-hostname=SERVER_IP

A grandes rasgos podría decirse que es el Kubernetes de Red Hat, aunque en realidad Kubernetes es parte de Openshift, y Red Hat lo que hace es introducirle mejoras y comercializarlo. Con lo cual quizás podríamos decir que es un "Kubernetes con esteroides", y pago (la versión comercial).

¿Que es Kubernetes? Lo explico acá.

Ahora, ¿que es Openshift Origin?

RedHat suele tener dos versiones de sus productos, la versión de la comunidad, que es gratuita y sin soporte, salvo el soporte que uno puede conseguir en la comunidad obviamente, y la versión de pago.

Openshift Origin es la versión gratuita de código abierto de Openshift.

También existe Minishift, que seria el equivalente a Minikube de Kubernetes (son versiones para ser instaladas en una única máquina para probar el producto de forma fácil).

Dicho esto, pasemos a lo importante.

Para instalar Openshift Origin primero tenemos que tener funcionando Docker en nuestra maquina.

Instalar Docker:

Importamos la clave GPG de Docker:

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -

Agregamos el repo:

sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/debian buster stable"

Actualizamos el sistema e instalamos:

sudo apt-get update

sudo apt-get install -y docker-ce docker-ce-cli

Agregamos nuestro usuario al grupo de Docker:

sudo usermod -aG docker ardillasenlared

Instalar Openshift Origin:

Descargamos el archivo con el software:

wget https://github.com/openshift/origin/releases/download/v3.11.0/openshift-origin-client-tools-v3.11.0-0cbc58b-linux-64bit.tar.gz

Lo descomprimimos:

tar xvzf openshift*.tar.gz

Ingresamos a la carpeta de Openshift recién creada:

cd openshift-origin-client-tools*/

Movemos los binarios oc y kubectl a /usr/local/bin:

sudo mv oc kubectl /usr/local/bin/

Verificamos la versión:

oc version

Habilitamos que pueda usar registries inseguros:

cat << EOF | sudo tee /etc/docker/daemon.json

{

"insecure-registries" : [ "172.30.0.0/16" ]

}

EOF

Reiniciamos el servicio de Docker:

sudo service docker restart

Iniciamos el cluster en el servidor:

oc cluster up

Bajamos el cluster:

oc cluster down

Configuramos para que Openshift no redirija constantemente a 127.0.0.1.

Para ello, abrimos el archivo de configuración con el comando:

sudo nano ./openshift.local.clusterup/openshift-controller-manager/openshift-master.kubeconfig

Y cambiamos:

server: https://127.0.0.1:8443

Por:

server: https://SERVER_IP:8443

Guardamos y levantamos nuevamente el cluster pero esta vez especificando la IP:

oc cluster up --public-hostname=SERVER_IP

Etiquetas:

Docker,

Kubernetes,

Openshift,

Software,

Tutoriales,

Ubuntu,

Utilidades

domingo, 14 de junio de 2020

Compartir carpeta con MX Linux

La otra vez mostraba en este post como conectarnos por RDP a Ubuntu y como compartir una carpeta con Samba, esta ultima parte por linea de comandos.

Luego, en este post, hable de MX Linux y como lo ponía fácil de cara al usuario.

Bueno, una de las cosas en las que lo pone fácil es en la de compartir carpetas, podes no saber absolutamente nada, y con solo 2 clicks vas a poder compartir una carpeta. En realidad son muchos mas clicks pero hay que vender ¬¬

Arranquemos.

Para compartir una carpeta con MX Linux, vamos a "Inicio", escribimos Samba y luego le hacemos click:

Nos va a pedir la contraseña de root, la ingresamos y nos va a aparecer la siguiente pantalla:

Vamos a crear el usuario de Samba con el cual vamos a acceder al recurso compartido.

Para ello vamos a Preferencias -> Usuarios Samba -> Añadir usuario.

En Nombre de usuario Unix desplegamos el menú y elegimos nuestro usuario de inicio de sesión, en mi caso ardillasenlared.

En Nombre de usuario Windows podemos poner cualquiera, si son de olvidarse pueden usar las mismas credenciales que usan para loguearse en la compu.

Aceptamos las 2 ventanas y luego procedemos a compartir la carpeta.

Para ello hacemos click en el boton "+" de la izquierda y luego en Examinar:

Ahí elegimos la carpeta que queremos compartir, en mi caso Música:

La seleccionamos y ponemos Aceptar.

Tildamos Visible y Permiso de Escritura, ambas son optativas obviamente, pero en mi caso quiero que la carpeta se encuentre visible en el recurso compartido y que me permita copiar archivos desde Windows:

Ahora vamos a la parte de permisos en la pestaña que dice Acceso:

Ahí podemos elegir que este accesible para todos (no recomendado) o solo para nuestro usuario. Tildamos nuestro usuario y aceptamos.

Ahora en nuestra maquina con Windows presionamos al mismo tiempo la tecla con el logo de Windows y la letra R y escribimos: \\ipdenuestraPCconMXLinux. En mi caso 192.168.2.119:

¿Como sabemos la IP de nuestra maquina con MX Linux?

Vamos a "Inicio", escribimos "Terminal", hacemos click en "Terminal de Xfce" y ejecutamos el comando:

ip addr

Ahí nos va a aparecer la IP, y esa es la que tenemos que ingresar para acceder al recurso compartido.

Bueno, aceptamos y nos van a aparecer todas las carpetas compartidas del servidor. Le hacemos doble click a la que queremos abrir, en mi caso Música, y nos va a pedir las credenciales de Samba, las ingresamos:

Y listo:

Si quisiéramos acceder a esa carpeta compartida desde otro Linux, por ejemplo Manjaro, y de manera simple, abrimos cualquier gestor de archivos y escribimos en la barra de direcciones:

smb://ardillaswindows@192.168.2.119/

Reemplazando ardillaswindows por el nombre de usuario que usamos en nuestro Samba, y la dirección IP por la de nuestro servidor:

Ingresamos la contraseña del usuario de Samba, hacemos doble click en Música y listo:

Ya podemos acceder desde Manjaro también.

Fácil, ¿no?

¿Y que esperas para compartir?

Saludos!

Luego, en este post, hable de MX Linux y como lo ponía fácil de cara al usuario.

Bueno, una de las cosas en las que lo pone fácil es en la de compartir carpetas, podes no saber absolutamente nada, y con solo 2 clicks vas a poder compartir una carpeta. En realidad son muchos mas clicks pero hay que vender ¬¬

Arranquemos.

Para compartir una carpeta con MX Linux, vamos a "Inicio", escribimos Samba y luego le hacemos click:

Nos va a pedir la contraseña de root, la ingresamos y nos va a aparecer la siguiente pantalla:

Vamos a crear el usuario de Samba con el cual vamos a acceder al recurso compartido.

Para ello vamos a Preferencias -> Usuarios Samba -> Añadir usuario.

En Nombre de usuario Unix desplegamos el menú y elegimos nuestro usuario de inicio de sesión, en mi caso ardillasenlared.

En Nombre de usuario Windows podemos poner cualquiera, si son de olvidarse pueden usar las mismas credenciales que usan para loguearse en la compu.

Aceptamos las 2 ventanas y luego procedemos a compartir la carpeta.

Para ello hacemos click en el boton "+" de la izquierda y luego en Examinar:

Ahí elegimos la carpeta que queremos compartir, en mi caso Música:

La seleccionamos y ponemos Aceptar.

Tildamos Visible y Permiso de Escritura, ambas son optativas obviamente, pero en mi caso quiero que la carpeta se encuentre visible en el recurso compartido y que me permita copiar archivos desde Windows:

Ahora vamos a la parte de permisos en la pestaña que dice Acceso:

Ahí podemos elegir que este accesible para todos (no recomendado) o solo para nuestro usuario. Tildamos nuestro usuario y aceptamos.

Ahora en nuestra maquina con Windows presionamos al mismo tiempo la tecla con el logo de Windows y la letra R y escribimos: \\ipdenuestraPCconMXLinux. En mi caso 192.168.2.119:

¿Como sabemos la IP de nuestra maquina con MX Linux?

Vamos a "Inicio", escribimos "Terminal", hacemos click en "Terminal de Xfce" y ejecutamos el comando:

ip addr

Ahí nos va a aparecer la IP, y esa es la que tenemos que ingresar para acceder al recurso compartido.

Bueno, aceptamos y nos van a aparecer todas las carpetas compartidas del servidor. Le hacemos doble click a la que queremos abrir, en mi caso Música, y nos va a pedir las credenciales de Samba, las ingresamos:

Y listo:

Si quisiéramos acceder a esa carpeta compartida desde otro Linux, por ejemplo Manjaro, y de manera simple, abrimos cualquier gestor de archivos y escribimos en la barra de direcciones:

smb://ardillaswindows@192.168.2.119/

Reemplazando ardillaswindows por el nombre de usuario que usamos en nuestro Samba, y la dirección IP por la de nuestro servidor:

Ingresamos la contraseña del usuario de Samba, hacemos doble click en Música y listo:

Ya podemos acceder desde Manjaro también.

Fácil, ¿no?

¿Y que esperas para compartir?

Saludos!

Etiquetas:

Acceso Remoto,

Linux,

Manjaro,

Mx-Linux,

Redes,

Seguridad,

Tips,

Utilidades,

Windows

viernes, 12 de junio de 2020

Mover panel de MX Linux hacia abajo

Desde hace algún tiempo que veo diversos blogs de Linux hablar de esta distribución llamada Mx Linux.

La verdad es que como suele haber gran cantidad de "sabores" pensé que era una distro mas que con el tiempo se iría desdibujando.

Por otro lado, confieso, el nombre me resultaba raro, por un lado pensé que era alguna distro relacionada al correo (?), quizás porque asociaba el MX al registro MX del correo, pero a medida que su popularidad crecía pensé que definitivamente no debería tener nada que ver con correo, aunque por ahí tenia que ver con México (?). Que bien los mexicanos pensaba, viva México cabrones ¬¬, que lanzaron una distro tan popular, pero no... nada que ver...

La cuestión es que en Distrowatch su popularidad era demasiada como para seguir ignorándola o seguir quedándome solo con el nombre sin ver de que se trataba, así que me vi este video de Yoyo Fernandez, muy recomendado por cierto, e inmediatamente corrí a instalarla (no corrí mucho en realidad, estuve todo el tiempo sentado de hecho ¬¬).

Por ahora solo virtual, pero la verdad es que ya me dieron muchas ganas de reemplazar el Kubuntu que instalé hace poco, y que hace sudar a mi notebook como una condenada.

Es una distro absolutamente recomendable para la gente que recién empieza, me animo a decir que aun mas que Ubuntu, porque tiene toda la potencia y estabilidad de Debian (Stable) corriendo por abajo, y pone las cosas muy fáciles de cara al usuario, casi les diría que no hay que hacer absolutamente nada.

Es una distro super liviana, fluida, aun con hardware muy viejo como el mio, esto también es gracias a que usa el entorno de escritorio XFCE que tiene como objetivo ser rápido y ligero.

Lo único que no me gustó y que no pude superar es la barra o panel al costado, no se uds, pero para mi la barra va arriba o abajo, suelo usar la barra arriba en Linux y abajo en Windows, pero en este caso, como estoy alocado y con muchas ganas de innovar (¬¬) voy a poner la barra abajo en Linux.

En realidad la voy a poner abajo porque estoy apuntando este post a gente que por ahí viene de Windows que creo que es el publico al que apunta esta distro y que le va a resultar mas cómodo tener la barra abajo.

Bueno, basta de todo, vamos a los hechos.

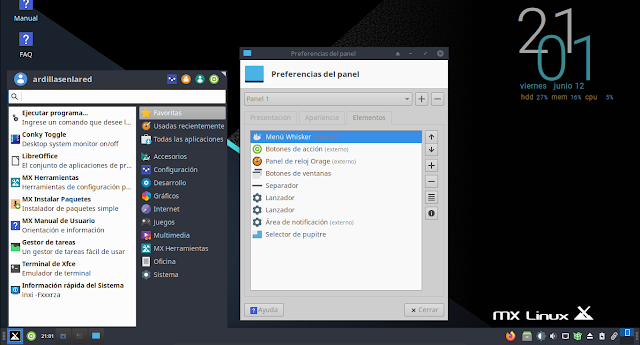

Para cambiar la barra de MX Linux vamos a "Inicio" -> Configuración -> Panel

Destildamos Bloquear panel y cambiamos Modo a Horizontal y con el Mouse arrastramos la barra hacia abajo:

Bueno, ahí ya estaría abajo (volvemos a tildar Bloquear panel para que nos quede fijo), pero el tema es que el "Inicio" nos quedo a la derecha, en el otro extremo de donde estamos acostumbrados, entonces en Preferencias del panel vamos a la pestaña que dice Elementos:

Y ahí con las flechitas hacia arriba y hacia abajo vamos moviendo el botón de menu ("Inicio") llamado Menú Whisker. Si por ejemplo lo movemos arriba de todo nos va a quedar a la izquierda:

Y listo. Obviamente podes seguir personalizando la barra moviendo los elementos con las flechitas o agregando o quitando otros con los botones + y -.

Nada mas, espero que les haya servido.

Se que no lo compartirás porque no soy de raza.

Adiós!

La verdad es que como suele haber gran cantidad de "sabores" pensé que era una distro mas que con el tiempo se iría desdibujando.

Por otro lado, confieso, el nombre me resultaba raro, por un lado pensé que era alguna distro relacionada al correo (?), quizás porque asociaba el MX al registro MX del correo, pero a medida que su popularidad crecía pensé que definitivamente no debería tener nada que ver con correo, aunque por ahí tenia que ver con México (?). Que bien los mexicanos pensaba, viva México cabrones ¬¬, que lanzaron una distro tan popular, pero no... nada que ver...

La cuestión es que en Distrowatch su popularidad era demasiada como para seguir ignorándola o seguir quedándome solo con el nombre sin ver de que se trataba, así que me vi este video de Yoyo Fernandez, muy recomendado por cierto, e inmediatamente corrí a instalarla (no corrí mucho en realidad, estuve todo el tiempo sentado de hecho ¬¬).

Por ahora solo virtual, pero la verdad es que ya me dieron muchas ganas de reemplazar el Kubuntu que instalé hace poco, y que hace sudar a mi notebook como una condenada.

Es una distro absolutamente recomendable para la gente que recién empieza, me animo a decir que aun mas que Ubuntu, porque tiene toda la potencia y estabilidad de Debian (Stable) corriendo por abajo, y pone las cosas muy fáciles de cara al usuario, casi les diría que no hay que hacer absolutamente nada.

Es una distro super liviana, fluida, aun con hardware muy viejo como el mio, esto también es gracias a que usa el entorno de escritorio XFCE que tiene como objetivo ser rápido y ligero.

Lo único que no me gustó y que no pude superar es la barra o panel al costado, no se uds, pero para mi la barra va arriba o abajo, suelo usar la barra arriba en Linux y abajo en Windows, pero en este caso, como estoy alocado y con muchas ganas de innovar (¬¬) voy a poner la barra abajo en Linux.

En realidad la voy a poner abajo porque estoy apuntando este post a gente que por ahí viene de Windows que creo que es el publico al que apunta esta distro y que le va a resultar mas cómodo tener la barra abajo.

Bueno, basta de todo, vamos a los hechos.

Para cambiar la barra de MX Linux vamos a "Inicio" -> Configuración -> Panel

Destildamos Bloquear panel y cambiamos Modo a Horizontal y con el Mouse arrastramos la barra hacia abajo:

Bueno, ahí ya estaría abajo (volvemos a tildar Bloquear panel para que nos quede fijo), pero el tema es que el "Inicio" nos quedo a la derecha, en el otro extremo de donde estamos acostumbrados, entonces en Preferencias del panel vamos a la pestaña que dice Elementos:

Y ahí con las flechitas hacia arriba y hacia abajo vamos moviendo el botón de menu ("Inicio") llamado Menú Whisker. Si por ejemplo lo movemos arriba de todo nos va a quedar a la izquierda:

Y listo. Obviamente podes seguir personalizando la barra moviendo los elementos con las flechitas o agregando o quitando otros con los botones + y -.

Nada mas, espero que les haya servido.

Se que no lo compartirás porque no soy de raza.

Adiós!

Etiquetas:

Linux,

Mx-Linux,

Tips,

Utilidades

lunes, 8 de junio de 2020

Conectarse por RDP a Ubuntu desde Windows y crear carpeta compartida

Bueno, en mi caso Kubuntu, pero es lo mismo.

Para conectarnos por RDP a Ubuntu desde Windows, instalamos en Ubuntu un software llamado xrdp.

Instalar y habilitar xrdp:

sudo apt install xrdp

Para conectarnos por RDP a Ubuntu desde Windows, instalamos en Ubuntu un software llamado xrdp.

Instalar y habilitar xrdp:

sudo apt install xrdp

sudo systemctl enable xrdp

Desde la otra maquina, con Windows, probamos un telnet al puerto RDP (por defecto, 3389) a ver si responde:

telnet 192.168.2.106 3389

Si responde ya nos podemos conectar, y sino hay que habilitar el puerto en el Firewall así:

sudo ufw allow 3389/tcp

En mi caso por defecto estaba habilitado.

Luego ingresamos la IP de nuestro Ubuntu:

Nos va a aparecer una advertencia, ponemos que si:

Y finalmente nos aparece la pantalla para ingresar nuestras credenciales:

Asegúrense de no haber iniciado sesión antes (o si lo hicieron cierrenla), sino queda la pantalla negra y nunca abre el RDP. Parecería ser un bug, pero la verdad es que no tuve mucho tiempo de investigar el error (y lo que encontré no me funcionó), con lo cual si alguno sabe por favor comente y lo agrego a la entrada.

Pero bueno, con la sesión cerrada podemos ingresar correctamente:

Etiquetas:

Acceso Remoto,

Linux,

Programas,

Redes,

Software,

Tutoriales,

Ubuntu,

Utilidades,

Windows

domingo, 7 de junio de 2020

Protege tu Servidor con Fail2ban

¿Que es Fail2ban?

Es una herramienta escrita en Python que sirve para securizar un servidor monitoreando logs y bloqueando conexiones de intrusos en base a ciertos patrones predefinidos. Es decir, cuando por ejemplo detecta que en un log hay cierta cantidad de intentos fallidos de conexión, en base a la configuración que hayamos definido bloquea la IP del intruso a través de iptables para impedir que el mismo siga intentando conectarse. Este bloqueo/baneo de la IP puede ser permanente o temporal, dependiendo de como lo hayamos definido nosotros.

La ubicación que contiene la totalidad de filtros de fail2ban es /etc/fail2ban/filter.d:

Entre sus filtros mas destacables se encuentran:

sshd.conf: Para los intentos fallidos a SSH.

proftp.conf: Para los intentos fallidos hacia el FTP ProFTP del cual hice un post de instalación y configuración.

exim.conf: Para detectar autenticaciones al servidor de correo Exim.

squid.conf: Para los intentos de omitir este famoso proxy del cual tambien hice un post aca y aca.

Los filtros contienen principalmente expresiones regulares que se utilizan para detectar intentos de intrusión, fallas de contraseña, etc.

Una vez definida una expresión regular se irá comprobando que la misma no aparezca en ninguno de los logs que Fail2ban esta monitoreando. En el caso que la expresión regular aparezca en los logs se contabilizará un intento fallido de autenticación, el mismo se ira incrementando hasta llegar al numero que configuramos, una vez que llegue tomará una acción, que generalmente sera bloquear la IP.

Si vamos a usar los servicios estándares predeterminados (que son los que vemos mas arriba) no será necesario modificar ni crear ningún filtro, podemos utilizar los que vienen por defecto.

En cuanto a las acciones, las mismas se encuentran en la ruta /etc/fail2ban/action.d. Allí una serie de scripts definen las acciones a realizar al detectar los ataques definidos en las expresiones regulares de los filtros.

Como con los filtros, estas acciones que ya nos trae por defecto deberían ser suficientes, pero esta la posibilidad de crear acciones nuevas.

Archivo jail.conf:

jail.conf es el archivo de configuración más importante. En este archivo es donde indicamos que servicios debe proteger Fail2ban (por defecto vienen todos, o casi, activados), entre otras cosas podemos:

- Definir que servicios queremos que monitoree Fail2ban.

- Que filtro y acción aplicar.

- Definir el puerto del servicio, para casos como por ejemplo ssh donde se suele cambiar el puerto 22 que viene por defecto.

- Elegir que log del servicio vamos a monitorear.

- Definir la cantidad de intentos fallidos y el tiempo de bloqueo.

Algunos parámetros:

Sección [DEFAULT]

ignoreip: Acá van las IPs que no queres que se bloqueen, generalmente va la red o subredes internas.

maxretry: Número de intentos antes de banear la IP.

findtime: Definimos en cuanto tiempo el contador de intentos fallidos se va a resetear.

bantime: Duración (en segundos) para la prohibición de la IP. Usar número negativo para la prohibición "permanente".

ignorecommand: Acá podemos definir un comando que sera exceptuado cuando una determinada IP intente conectarse a nuestro servidor.

logtarget: Es para indicar en que ubicación se van a almacenar los logs de Fail2ban, por defecto /var/log/fail2ban.log

En [ACTION]:

Podemos definir la dirección del mail a la que queremos que lleguen los avisos de bloqueo:

destemail = root@localhost

En [JAILS]:

enable: Activamos o desactivamos el monitoreo del servicio con true o false.

port: Definimos el puerto del servicio.

filter: Nombre del filtro que utilizará la "cárcel" para detectar coincidencias.

logpath: Definimos que log tiene que monitorear.

A modo de ejemplo:

[DEFAULT]

ignoreip = 127.0.0.1 (Ignora la propia ip)

bantime = 600

findtime = 600

maxretry = 3

backend = auto

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = %(sshd_log)s

maxretry = 3

Si modificamos parámetros para que los mismos se hagan efectivos tenemos que reiniciar el servicio de Fail2ban:

sudo service fail2ban restart

Ahora vamos a lo importante:

Instalar Fail2ban:

sudo apt-get install fail2ban

Hacer backup del archivo de configuración:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.orig

Ver reglas de iptables cargadas:

sudo iptables -L -n

Como mencionamos mas arriba, Fail2ban no se limita a SSH. Contiene filtros y acciones predeterminados para muchos demonios y servicios. Se pueden modificar o crear otros nuevos. En este caso como la idea es mostrar el de SSH vamos a probar loguearnos fallidamente a la IP de nuestro servidor con Fail2ban para ver si nos banea:

Vemos que ya no nos deja seguir intentando, se queda ahí. Esto es porque tengo configurado 5 intentos fallidos. Si reviso el log de Fail2ban se ve con mas claridad:

sudo cat /var/log/fail2ban.log | more

Es una herramienta escrita en Python que sirve para securizar un servidor monitoreando logs y bloqueando conexiones de intrusos en base a ciertos patrones predefinidos. Es decir, cuando por ejemplo detecta que en un log hay cierta cantidad de intentos fallidos de conexión, en base a la configuración que hayamos definido bloquea la IP del intruso a través de iptables para impedir que el mismo siga intentando conectarse. Este bloqueo/baneo de la IP puede ser permanente o temporal, dependiendo de como lo hayamos definido nosotros.

La ubicación que contiene la totalidad de filtros de fail2ban es /etc/fail2ban/filter.d:

Entre sus filtros mas destacables se encuentran:

sshd.conf: Para los intentos fallidos a SSH.

proftp.conf: Para los intentos fallidos hacia el FTP ProFTP del cual hice un post de instalación y configuración.

exim.conf: Para detectar autenticaciones al servidor de correo Exim.

squid.conf: Para los intentos de omitir este famoso proxy del cual tambien hice un post aca y aca.

Los filtros contienen principalmente expresiones regulares que se utilizan para detectar intentos de intrusión, fallas de contraseña, etc.

Una vez definida una expresión regular se irá comprobando que la misma no aparezca en ninguno de los logs que Fail2ban esta monitoreando. En el caso que la expresión regular aparezca en los logs se contabilizará un intento fallido de autenticación, el mismo se ira incrementando hasta llegar al numero que configuramos, una vez que llegue tomará una acción, que generalmente sera bloquear la IP.

Si vamos a usar los servicios estándares predeterminados (que son los que vemos mas arriba) no será necesario modificar ni crear ningún filtro, podemos utilizar los que vienen por defecto.

En cuanto a las acciones, las mismas se encuentran en la ruta /etc/fail2ban/action.d. Allí una serie de scripts definen las acciones a realizar al detectar los ataques definidos en las expresiones regulares de los filtros.

Como con los filtros, estas acciones que ya nos trae por defecto deberían ser suficientes, pero esta la posibilidad de crear acciones nuevas.

Archivo jail.conf:

jail.conf es el archivo de configuración más importante. En este archivo es donde indicamos que servicios debe proteger Fail2ban (por defecto vienen todos, o casi, activados), entre otras cosas podemos:

- Definir que servicios queremos que monitoree Fail2ban.

- Que filtro y acción aplicar.

- Definir el puerto del servicio, para casos como por ejemplo ssh donde se suele cambiar el puerto 22 que viene por defecto.

- Elegir que log del servicio vamos a monitorear.

- Definir la cantidad de intentos fallidos y el tiempo de bloqueo.

Algunos parámetros:

Sección [DEFAULT]

ignoreip: Acá van las IPs que no queres que se bloqueen, generalmente va la red o subredes internas.

maxretry: Número de intentos antes de banear la IP.

findtime: Definimos en cuanto tiempo el contador de intentos fallidos se va a resetear.

bantime: Duración (en segundos) para la prohibición de la IP. Usar número negativo para la prohibición "permanente".

ignorecommand: Acá podemos definir un comando que sera exceptuado cuando una determinada IP intente conectarse a nuestro servidor.

logtarget: Es para indicar en que ubicación se van a almacenar los logs de Fail2ban, por defecto /var/log/fail2ban.log

En [ACTION]:

Podemos definir la dirección del mail a la que queremos que lleguen los avisos de bloqueo:

destemail = root@localhost

En [JAILS]:

enable: Activamos o desactivamos el monitoreo del servicio con true o false.

port: Definimos el puerto del servicio.

filter: Nombre del filtro que utilizará la "cárcel" para detectar coincidencias.

logpath: Definimos que log tiene que monitorear.

A modo de ejemplo:

[DEFAULT]

ignoreip = 127.0.0.1 (Ignora la propia ip)

bantime = 600

findtime = 600

maxretry = 3

backend = auto

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = %(sshd_log)s

#logpath = /var/log/secure

#logpath = /var/log/auth.logmaxretry = 3

Si modificamos parámetros para que los mismos se hagan efectivos tenemos que reiniciar el servicio de Fail2ban:

sudo service fail2ban restart

Ahora vamos a lo importante:

Instalar Fail2ban:

sudo apt-get install fail2ban

Hacer backup del archivo de configuración:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.orig

Ver reglas de iptables cargadas:

sudo iptables -L -n

Como mencionamos mas arriba, Fail2ban no se limita a SSH. Contiene filtros y acciones predeterminados para muchos demonios y servicios. Se pueden modificar o crear otros nuevos. En este caso como la idea es mostrar el de SSH vamos a probar loguearnos fallidamente a la IP de nuestro servidor con Fail2ban para ver si nos banea:

|

| Intentos fallidos hasta el bloqueo |

sudo cat /var/log/fail2ban.log | more

Etiquetas:

Acceso Remoto,

Linux,

Programas,

Redes,

Seguridad,

Software,

Tutoriales,

Ubuntu,

Utilidades

jueves, 28 de mayo de 2020

OpenFortiVPN desde terminal, y aprende a usar tmux

Bueno, después del post de Kubernetes quedé exhausto (?), así que vamos con algo livianito, algo así como una ensalada informática (?).

Estás en tu casa, yo se que te encantan éstas situaciones, que las visualizas. Estás en tu casa, aburrido, en cuarentena, no hay nada en la tele, hace 10 minutos que pasas los canales y no encontras nada que te llame la atención. ¿Entonces que haces?. Pensas, "creo que este es un buen momento para adelantar algo de trabajo". Ya se que no es cierto, pero usemos la imaginación, necesito un pie para meter lo que viene en el post, ¿si?. Bueno, pensas, ¡que bonito sería trabajar este domingo desde casa! (así, con signos de exclamación y todo).

Te dirigís hacia tu maquina, la encendes (me encanta contar el paso a paso, perdón), inicia tu Kubuntu 20.04 y te dispones a trabajar. Pero te das cuenta de algo, no tenes acceso a los servidores de la oficina desde tu casa, empezas a sudar, pero de inmediato recordas que no habías conectado la VPN, cuando chequeas te das cuenta que el panorama es peor de lo que imaginabas, porque... no tenes un cliente VPN instalado. Entras en crisis, estás llorando desconsoladamente como un niño, te sonas la nariz con una servilleta y entras a Ardillas en la red para ver si hay una solución a tu problema. Entonces vas a la ventana de la derecha en el blog, donde dice "buscar en este blog" y escribis "cliente VPN Fortinet", o simplemente VPN, y aparece este post guiñandote el ojo, que te va a permitir conectarte a la VPN de tu trabajo, y seguir adelante este domingo sin tristezas...

Si bien existe una versión oficial de FortiClient para Linux a la que es posible acceder por CLI la verdad es que no la probé, y siendo que OpenFortiVPN siempre me pareció simple, fácil y la verdad es que nunca me dio problemas, prefiero recomendar este cliente para las conexiones VPN SSL con Fortinet.

De todas formas les dejo algunos links para todas las Plataformas:

El FortiClient para Windows lo pueden descargar desde este link.

Para OSX desde este link.

Para Android lo pueden descargar de aca.

Para Linux (Ubuntu, Fedora y Centos) pero con entorno gráfico pueden seguir estos pasos.

Y si tienen otra plataforma pueden acceder directamente a esta pagina.

Luego de darles las opciones oficiales, procedemos con la instalación del cliente en cuestión.

INSTALAR OPENFORTIVPN

Para instalar (en Debian):

sudo apt-get install openfortivpn

Para ver la ayuda:

man openfortivpn

Para conectarte:

sudo openfortivpn HOSTNAME:PUERTO -u USUARIO

Facilisimo, ¿no?

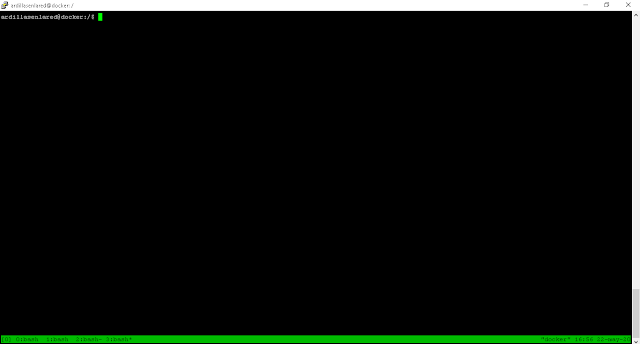

INSTALAR TMUX

Y ahora vamos con tmux que es un software que nos permite lanzar múltiples terminales (ventanas y paneles) dentro de una única pantalla. Muy útil cuando tenes que hacer varias cosas en simultaneo desde la terminal.

Para instalar tmux:

sudo apt-get install tmux

Para crear una ventana:

Primero escribimos tmux para ingresar a la aplicación y luego pulsamos:

Ctrl+B c

Abajo en la franja verde vamos viendo las terminales que creamos. Por ejemplo, yo cree 4:

0:bash 1:bash 2:bash 3:bash

El asterisco nos marca en que ventana estamos ubicados.

Para movernos a la ventana 1 presionamos:

Ctrl+B 1

En esta ventana dejo corriendo el cliente VPN:

Luego me dirijo a la ventana 2:

Ctrl+B 2

Y dejo corriendo un TOP:

Bueno, y así con todo ¬¬

Para listar todas las ventanas:

Ctrl+B w

Para cambiar el nombre de una ventana:

Ctrl+B ,

Para dividir paneles verticalmente:

Ctrl+B %

Para dividir paneles horizontalmente:

Ctrl+B » + h

Para cambiar entre paneles:

Ctrl+B tecla de flecha

Para cerrar la ventana actual:

Ctrl+B &

Para cerrar en panel actual:

Ctrl+B » + X

Bueno, esto fue todo, sencillo, pero emotivo (?).

No se porque sos tan egoísta y no compartís, pero tenes que saber que com par tir, extender la mano a tus hermanos, com par tir para hacer un mundo nueeevo.

Perdón, chau.

PD: No me juzguen ni lo cuenten.

Estás en tu casa, yo se que te encantan éstas situaciones, que las visualizas. Estás en tu casa, aburrido, en cuarentena, no hay nada en la tele, hace 10 minutos que pasas los canales y no encontras nada que te llame la atención. ¿Entonces que haces?. Pensas, "creo que este es un buen momento para adelantar algo de trabajo". Ya se que no es cierto, pero usemos la imaginación, necesito un pie para meter lo que viene en el post, ¿si?. Bueno, pensas, ¡que bonito sería trabajar este domingo desde casa! (así, con signos de exclamación y todo).

Te dirigís hacia tu maquina, la encendes (me encanta contar el paso a paso, perdón), inicia tu Kubuntu 20.04 y te dispones a trabajar. Pero te das cuenta de algo, no tenes acceso a los servidores de la oficina desde tu casa, empezas a sudar, pero de inmediato recordas que no habías conectado la VPN, cuando chequeas te das cuenta que el panorama es peor de lo que imaginabas, porque... no tenes un cliente VPN instalado. Entras en crisis, estás llorando desconsoladamente como un niño, te sonas la nariz con una servilleta y entras a Ardillas en la red para ver si hay una solución a tu problema. Entonces vas a la ventana de la derecha en el blog, donde dice "buscar en este blog" y escribis "cliente VPN Fortinet", o simplemente VPN, y aparece este post guiñandote el ojo, que te va a permitir conectarte a la VPN de tu trabajo, y seguir adelante este domingo sin tristezas...

Si bien existe una versión oficial de FortiClient para Linux a la que es posible acceder por CLI la verdad es que no la probé, y siendo que OpenFortiVPN siempre me pareció simple, fácil y la verdad es que nunca me dio problemas, prefiero recomendar este cliente para las conexiones VPN SSL con Fortinet.

De todas formas les dejo algunos links para todas las Plataformas:

El FortiClient para Windows lo pueden descargar desde este link.

Para OSX desde este link.

Para Android lo pueden descargar de aca.

Para Linux (Ubuntu, Fedora y Centos) pero con entorno gráfico pueden seguir estos pasos.

Y si tienen otra plataforma pueden acceder directamente a esta pagina.

Luego de darles las opciones oficiales, procedemos con la instalación del cliente en cuestión.

INSTALAR OPENFORTIVPN

Para instalar (en Debian):

sudo apt-get install openfortivpn

Para ver la ayuda:

man openfortivpn

Para conectarte:

sudo openfortivpn HOSTNAME:PUERTO -u USUARIO

Facilisimo, ¿no?

INSTALAR TMUX

Y ahora vamos con tmux que es un software que nos permite lanzar múltiples terminales (ventanas y paneles) dentro de una única pantalla. Muy útil cuando tenes que hacer varias cosas en simultaneo desde la terminal.

Para instalar tmux:

sudo apt-get install tmux

Para crear una ventana:

Primero escribimos tmux para ingresar a la aplicación y luego pulsamos:

Ctrl+B c

Abajo en la franja verde vamos viendo las terminales que creamos. Por ejemplo, yo cree 4:

0:bash 1:bash 2:bash 3:bash

El asterisco nos marca en que ventana estamos ubicados.

Para movernos a la ventana 1 presionamos:

Ctrl+B 1

En esta ventana dejo corriendo el cliente VPN:

Luego me dirijo a la ventana 2:

Ctrl+B 2

Y dejo corriendo un TOP:

Bueno, y así con todo ¬¬

Para listar todas las ventanas:

Ctrl+B w

Para cambiar el nombre de una ventana:

Ctrl+B ,

Para dividir paneles verticalmente:

Ctrl+B %

Para dividir paneles horizontalmente:

Ctrl+B » + h

Para cambiar entre paneles:

Ctrl+B tecla de flecha

Para cerrar la ventana actual:

Ctrl+B &

Para cerrar en panel actual:

Ctrl+B » + X

Bueno, esto fue todo, sencillo, pero emotivo (?).

No se porque sos tan egoísta y no compartís, pero tenes que saber que com par tir, extender la mano a tus hermanos, com par tir para hacer un mundo nueeevo.

Perdón, chau.

PD: No me juzguen ni lo cuenten.

Etiquetas:

Acceso Remoto,

Debian,

Linux,

Programas,

Redes,

Seguridad,

Software,

Tips,

Ubuntu,

Utilidades

Suscribirse a:

Entradas (Atom)