Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (14)

Destacado

Destacado (20)

Securizando sistemas a nivel de usuario y administrador

Securizando sistemas a nivel de usuario y administrador

Similar a Firewalls iptables

Diapositivas de firewall. Proyecto de la clase de informática, impartida por el profesor: Freddy Cálcaneo Soberano.

La fecha de entrega es: Lunes 23 de Enero del 2017, pero está siendo entregada el Jueves 19 de Enero del 2017Firewall diapositivas (Stephanie Hernández ) ( Tercer grado de Secundaria)

Firewall diapositivas (Stephanie Hernández ) ( Tercer grado de Secundaria)Stephanie Alejandra Hernández Morales

Similar a Firewalls iptables (20)

Firewall diapositivas (Stephanie Hernández ) ( Tercer grado de Secundaria)

Firewall diapositivas (Stephanie Hernández ) ( Tercer grado de Secundaria)

Más de Jhon Jairo Hernandez

Más de Jhon Jairo Hernandez (20)

Como los delincuentes_pueden_robar_tu privacidad_charla_emavi

Como los delincuentes_pueden_robar_tu privacidad_charla_emavi

Debilidades vulnerabilidades protocolos_charla_spectra

Debilidades vulnerabilidades protocolos_charla_spectra

Como los delincuentes roban tu privacidad hacking en_vivo

Como los delincuentes roban tu privacidad hacking en_vivo

Equipos de respuesta a incidentes csirt cert clase_tres_auo

Equipos de respuesta a incidentes csirt cert clase_tres_auo

Herramientas para analisis_forense_informatico_clase_cuarta_uao

Herramientas para analisis_forense_informatico_clase_cuarta_uao

Último

Último (15)

presentacion de PowerPoint de la fuente de poder.pptx

presentacion de PowerPoint de la fuente de poder.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Firewalls iptables

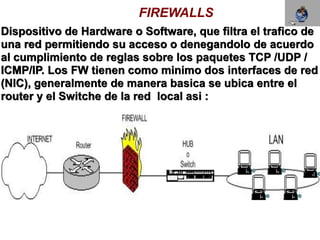

- 1. FIREWALLS Dispositivo de Hardware o Software, que filtra el trafico de una red permitiendo su acceso o denegandolo de acuerdo al cumplimiento de reglas sobre los paquetes TCP /UDP / ICMP/IP. Los FW tienen como minimo dos interfaces de red (NIC), generalmente de manera basica se ubica entre el router y el Switche de la red local asi :

- 2. FIREWALLS De acuerdo a nuestras necesidades, diseñaremos nuestra arquitectura de Red. Si requerimos ofrecer algunos servicios expuestos al exterior o a Internet, los ubicamos en una Zona Desmilitarizada o DMZ de tres (3) patas (Entradas), asi nuestro FW (Firewall) protegera nuestra red interna, permitiendo la interacion con la DMZ y la red externa, asi si nuestra DMZ es atacada, nuestra red local aun esta protegida.

- 3. FIREWALLS Si requerimos mayor proteccion, podemos optar por adicionar un segundo muro de fuego (Firewall), o con un dispositivo con tres interfaces de red como el anterior. A diferencia de que aquí contamos con doble proteccion de afuera hacia adentro.

- 4. FIREWALLS El esquema para un ISP podria ser el siguiente:

- 5. FIREWALLS Hay dos maneras de Implementar un FW: La politica ACEPTAR : Todo lo que Entra /Sale por el Firewall se acepta, solo se denegara aquello que se especifique. Facilita la gestion del FW, y solo protegeremos lo que nos interese (puertos, direcciones). Realmente no es la más recomendable, debido a que podemos dejar huecos de seguridad permitiendo aplicaciones nuevas que no conocemos. La politica DENEGAR: Todo es denegado y solo se permitira lo que se especifique. Es más recomendable, aunque es de mucho cuidado por que podemos crear un muro insuperable, y causar traumatismos, si no tenemos claridad de lo que realmente deseamos permitir

- 6. FIREWALLS – IPTABLES Es un Firewall que viene embebido en el Kernel de Linux, desde la version 2.4., su antecesor era Ipchains,esta dentro del sistema por lo tanto no lo podemos detener o arrancar como un servicio. Lo que realmente iniciamos/paramos son las reglas que se aplican con un shell script, en la cual se define su compor tamiento y aplicabilidad.De igual forma podemos implemen tarlo como un servicio para que al iniciar el SO este se inicie o pare al bajar el sistema. Podemos salvaguardar las reglas aplicadas en un archivo iptables-save para que este pase a ser administrado por un Front End o un Administra dor como Webmin. Sus reglas de filtrado son INPUT, OUTPUT Y FORWARD, como tambien podemos aplicar reglas de NAT (Prerouting o Post Routing) y Mangle.

- 7. FIREWALLS – IPTABLES Ok!!! Hasta aquí tenemos claridad para iniciar nuestro Lab, Para mayor informacion te recomiendo leer IPTABLES manual practico, tutorial de iptables con ejemplos de http://www.pello.info/ o iptables en 21 segundos del mismo autor, si quieres algo mas sofisticado consiguete el libro de linux-firewalls-attack-detection-and-response- with-iptables de MICHAEL RASH, utilizado como base para nuestro Lab y la creacion del Video Tutorial Good Luck Dino