Hoy en día es de publico conocimiento la cantidad de ataques que pueden sufrir los usuarios con el solo fin de obtener sus credenciales de servicios tales como correo electrónico, cuenta de Twitter o de Facebook. Tener acceso a estos datos supone una exposición de nuestra vida real y virtual.

En las siguientes lineas trataremos de mostrar un ataque muy básico que puede ejecutarse siempre y cuando el atacante tenga acceso a la maquina física, pudiendo poner al descubierto muy rápidamente las credenciales de acceso a todos los servicios en donde se halla marcado la opción de “Guardar contraseña” en el navegador.

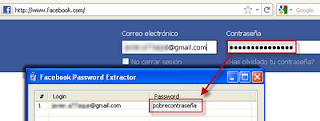

Todos los navegadores traen esta opción, que guarda el nombre de usuario y contraseña asociadas a la pagina para que no estos datos no tengan que ser digitados cada vez que ingresamos a ella. En Internet se pueden encontrar aplicaciones que permiten visualizar muy fácilmente las contraseñas cacheadas. Analicemos una de estas muy rápidamente. Previamente, guardemos nuestras credenciales de Facebook en la cache y mostramos como la aplicación “Facebook Password Extractor” tiene acceso a ellas:

Tratemos de ver a qué archivos tiene acceso esta aplicación para conseguir las contraseñas:

Esos 3 archivos son parte de el perfil que crea Firefox, y en ellos están almacenados estos datos. Entre las strings del ejecutable podemos llegar a esta zona:

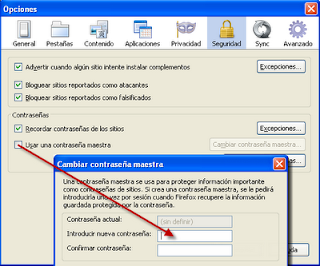

Dicha ventana nos esta avisando que el proceso de extracción de credenciales fallo, a causa que el usuario de Firefox esta haciendo uso de una “master password“. La “master password” es una contraseña que se solicita cada vez que se extrae información de nuestro perfil. Por lo tanto, habilitemos esta opción de Firefox:

Este es el formulario de Herramientas/Opciones/Seguridad en Firefox 4. Con un vistazo a las opciones que nos da, hacemos clic en el botón “Contraseñas guardadas”.

Este formulario nos lista todas las contraseñas que hay almacenadas en el navegador, eso significa que no era necesario usar un software de terceros como el que vimos. En caso de que este activada la opción de “master password“, para poder visualizar esta información se nos pedirá la misma.

Obviamente este ataque no solo se restringe a Facebook, ya que cualquier contraseña que este almacenada en el navegador se podrá visualizar en este formulario. En el caso de activar la contraseña maestra, cada vez que se haga uso de información del perfil de usuario aparecerá la siguiente ventana:

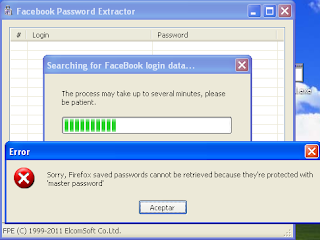

Si se ingresa la contraseña correcta, el campo se llenara automáticamente como estamos acostumbrados. Ahora con la opción de la contraseña maestra habilitada probemos nuevamente la herramienta para ver si funciona:

Como era de esperarse fracasó. El laboratorio de Análisis e Investigación de ESET Latinoamerica no aconseja el uso de estas herramientas, ya que no podemos saber que es lo que hace con las contraseñas una vez que las consigue. Tranquilamente el creador de la herramienta puede enviar las contraseñas a un servidor que él gestione y guardarla convenientemente.

En el caso de un usuario final, es complicado tener una contraseña de más para digitar, pero la misma nos puede dar una seguridad más que decente frente a este ataque, por lo que es una muy buena recomendación de seguridad habilitar la contraseña maestra. ¡A cuidarse!

Javier Aguinaga

Malware Analyst