5.- Ejemplos de honeypots.

Algunos ejemplos de honeypots atendiendo a las anteriores clasificaciones y diferenciando sistemas comerciales de libres serían:

a.- Comerciales:

-

Patriotbox: honeypot de baja interacción diseñado para sistemas windows, en la versión 2 -la actual- incluye soporte para loguin de bases de datos, proxy de puertos e incluso para scripts honeyd.

-

KFSensor: sistema de baja interacción para Windows. Destinado para detección, incluye simulación NetBIOS y es capaz de interactuar con scripts Honeyd.

-

NetBait: Permite ejecutarla como producto o como servicio.

-

ManTrap: Llamado ahora Symantec Decoy Server. Es un honeypot de alta interacción. Permite la ejecución de hasta cuatro sistemas operativos completos distintos que corren encerrados – en “jaulas”- en subsistemas separados del sistema anfitrión.

-

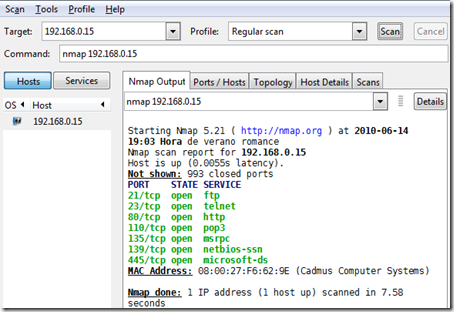

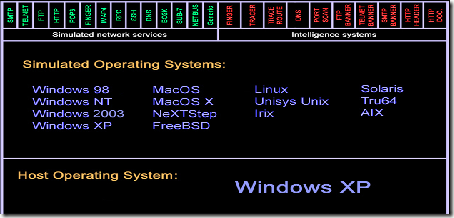

Specter: es un honeypot de baja interacción diseñado para ser ejecutado en windows. Puede emular hasta 14 sistemas diferentes y diferentes servicios tal y cómo se puede apreciar en la siguiente imagen:

b.- Sistemas libres

-

Bubblegum Proxypot. Es un honeypot cuya única utilidad es la detección de spammers mediante la simulación de un proxy abierto.

-

Jackpot. Otro honeypot para la detección de spammers.

-

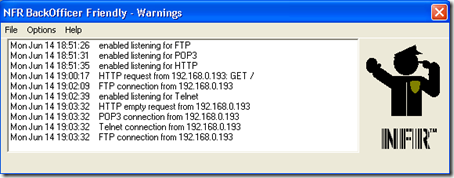

BackOfficer Friendly. BOF es un honeypot libre para Windows pensado para funcionar como una simple alarma. Ha sido escrito por Marcus Ranum y NFR en 1998, pensado para identificar ataques de Back Orifice así como otros tipos de escáneres. BackOfficer ha sido adquirida por Checkpoint y es difícil encontrar un lugar para bajarla y poder probarla. Yo lo he hecho desde el enlace ofrecido por www.guardiansofjustice.com, en concreto desde el siguiente enlace: http://www.guardiansofjustice.com/diablo/Frames/Fileutil.htm. La instalación es muy sencilla, consta de un ejecutable que tras la instalación nos da acceso a una ventana dónde nos mostrará el tráfico detectado y desde el menú opciones podremos configurar los servicios que queremos auditar de los disponibles.

Las dos primeras detecciones (http y ftp) se corresponden con intentos de conexión “manuales” desde un navegador, las cuatro últimas son un escaneo de puertos con nmap, podemos ver cómo se producen las 4 exactamente a la misma hora, lo cual nos da bastantes pistas:

-

Bait-n-Switch: en realidad no es un honeypot, sino que es una aplicación que permite redirigir todo el tráfico no autorizado o que no es de producción a nuestros honeypots.

-

Bigeye: honeypot de baja interacción que permite emular algunos servicios.

-

Honeyweb: Emula distintos tipos de servidores. Puede cambiar dinámicamente dependiendo del tipo de solicitudes que reciba.

-

Deceptcion toolkit: DTK fue el primer honeypot Opensource y fue desarrollado en 1997. Escrito por Fred Cohen, es una colección de scripts en Perl y código C que emula diversos servicois. Su primer proposito es hacer desistir a atacantes humanos.

-

LaBrea Tarpit: este honeypot está diseñado para ralentizar y parar los ataques actuando como un honeypot “pegajoso”. Puede correr en Windows y Unix.

-

Honeyd. Es una honeypot bastante potente, de baja interacción y OpenSource. Ha sido creado por Niels Provos en 2002, escrito en C y diseñado para plataformas Unix. Introdujo una gran variedad de nuevos conceptos como la habilidad de monitorizar numerosas Ips, numerosos sistemas operativos, puertos UDP y TCP y la posibilidad de incorporar scripts para simular la ejecución de algunas aplicaciones o servicios. La analizo con un poco más de profundidad en los siguientes puntos.

-

Honeynets: son redes con variedad de sistemas operativos diseñadas para que sean comprometidas. Al montar sistemas completos constituyen sistemas de alta interactividad y por tanto presentan grandes riesgos. Sin embargo pueden capturar más información que cualquier otro tipo de honeypot por lo que se engloban en los sistemas de investigación, eso sí, también conllevan una mayor complejidad en su implantación y mantenimiento. Los explico con un poco más de profundidad en los siguientes puntos.

-

Honeywall: combina todas las herramientas para montar un gateway honeynet en un único cdrom.

-

Sendmail Spam Trap. Empleaddo para identificar spammers y capturar su spam, sin enviarlo a ninguna víctima.

-

Tiny Honeypot: escrito por George Bakos, es el único que aparenta ser vulnerable siempre, no importa el ataque que lancen contra él, siempre aparenta tener éxito.