1. Introducción

Si usted está enojado por la restricción impuesta por su ISP durante su visita a algunos sitios de Internet, SoftEther VPN es una buena opción. Es gratuito, y no podría ser bloqueado lejos fácilmente por el hermano mayor, ya que es una red de igual a igual, a través de la ayuda de «http://vpngate.net».

Es un trabajo fácil de configurar Client Softether VPN en Windows. Sólo tienes que visitar «http://vpngate.net» y no hay instrucciones paso a paso para hacerlo. La mayoría de las veces, simplemente no va a fallar.

Para cliente de Linux, me tomó bastante tiempo para averiguar todo el procedimiento para el éxito de conexión SSL-VPN. Supongo que alguien podría necesitar dicha información, es por eso que nace este post.

2. Material de referencia

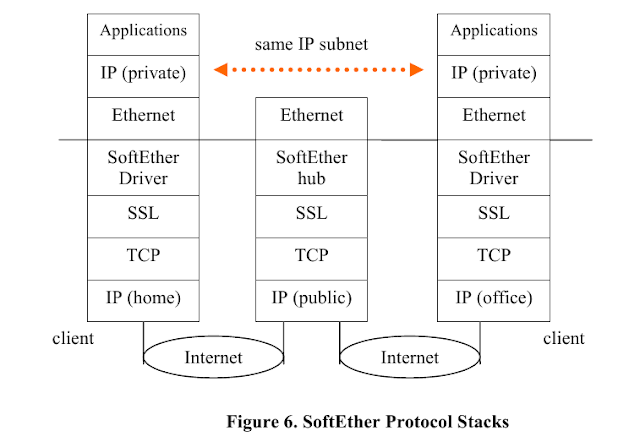

3. Cómo SoftEther obras

4. Client Procedimiento de disposición Bajo Linux

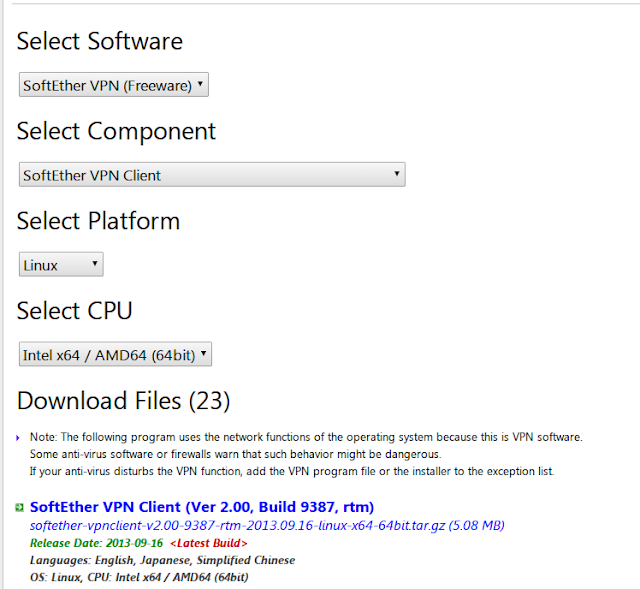

Mi plataforma es Debian 7 X64 />

Basta con escribir «make» y aceptar todos los acuerdos de licencia y usted debe estar bien />

c. iniciar el servicio vpnclient como root

sudo. / vpnclient empezar

d. conectarse a vpnclient local utilizando «vpncmd» (modo de usuario normal, sin privilegios de root sea necesario «)., crear una NIC virtual

locales ~ $ vpncmd

vpncmd comando – Utilidad de administración de línea de comandos SoftEther VPN

SoftEther Utilidad VPN Comando de administración de líneas (comando vpncmd)

Versión 2.00 Build 9387 ( Inglés)

Compilado 16/09/2013 12:45:42 por yagi en PC25

Copyright (c) Proyecto SoftEther. Reservados todos los derechos.

Mediante el uso de vpncmd programa, el siguiente se puede alcanzar

Courier style=»font-family:

1 Gestión del servidor VPN o VPN puente

2. Gestión de VPN Cliente

3. Uso de Herramientas de VPN (creación de certificados y la herramienta de prueba de velocidad de tráfico de red )

Seleccione 1, 2 o 3: 2

Courier style=»font-family:

Especifique el host nombre o la dirección IP de la computadora que el Cliente VPN de destino está funcionando con la

Si no se introduce y se pulsa Intro, se realizará la conexión a localhost (este equipo)

Nombre de host de la dirección IP de destino: localhost

Conectado a VPN Client» localhost «

Cliente VPN> remoteenable

Comando RemoteEnable – Permitir la administración remota de VPN Client Service

El comando se ha completado satisfactoriamente.

VPN> niccreate

Comando NicCreate – Create New Virtual Network Adapter

Virtual Network Nombre del adaptador: sí

El comando se ha completado con éxito

VPN> niclist

Comando NicList – Obtener lista de adaptadores de red virtual

Artículo | Valor

—————————- + —— —————————–

Virtual Network Name adaptador | Se

Estado | Habilitado

MAC Address | 00ACDD071970

Version | Versión 2.00 Build 9387 (Inglés)

El comando se ha completado satisfactoriamente.

Cliente VPN>

e ir a». vpngate.net «, encuentra un servidor vpn apropiada

esto es en «222.228.120.128», puerto tcp «1950» (SSL-VPN)

f. Configurar una cuenta de VPN en vpncmd. exporto el archivo config cuenta vpn a continuación, puede adaptarlo a sus necesidades.

Cliente VPN> accountimport

Comando AccountImport – Conexión Import VPN Configuración

Importar Fuente Nombre del archivo: / home/luke/japan0.vpn

La conexión VPN entorno «japan0» fue importado.

El comando se ha completado satisfactoriamente.

Cliente VPN> accountget japan0

AccountGet – Obtener el valor de la conexión VPN Configuración

Artículo ; | Valor

——- ———————————————- + — ———————

Conexión VPN Configuración Nombre | japan0

Destino VPN Server Host Name | 222.228.120.128

Destino VPN servidor Número de puerto ; | 1950

Destino VPN Virtual Server Hub Nombre ; | vpngate

Proxy Tipo de servidor | Conexión TCP / IP directa

verificar el certificado del servidor ; | Desactivar

Nombre de dispositivo utilizado para la conexión | Se

Tipo de autenticación | Autenticación anónima

Nombre de usuario ; | vpn

número de conexiones TCP que se usan en VPN Comunicación | 1

El intervalo entre el que se establece cada conexión TCP | 1

Conexión Vida de cada conexión TCP | Infinito

Usar modo Half Duplex | Desactivar

cifrado por SSL ; | Activar

Compresión de datos | Desactivar

Connect modo puente / router ; | Desactivar

Conecte por el Modo de Monitoreo ; | Desactivar

No Ajuste de la tabla de enrutamiento | Desactivar

no utiliza la función de control de QoS | Desactivar

El comando se ha completado con éxito

Cliente VPN> accountlist

AccountList comando – Obtener lista de Configuración de la conexión VPN

artículo ; | Valor

—————————- + —————— —————————–

Conexión VPN Configuración Nombre | japan0

Estado | Desconectado

VPN host del servidor | 222.228.120.128:1950 (TCP directo / conexión IP)

Hub virtual | vpngate

Virtual Network Name adaptador | Se

El comando se ha completado con éxito

VPN> accountconnect japan0

AccountConnect comando – Iniciar conexión al servidor VPN mediante VPN Conexión Configuración

El comando se ha completado satisfactoriamente.

Cliente VPN> accountlist

AccountList comando – Obtener la Lista de Configuración de la conexión VPN

artículo ; | Valor

—————————- + ——————– —————————

Conexión VPN Configuración Nombre | japan0

Estado | Connected

VPN host del servidor | 222.228.120.128:1950 (conexión TCP / IP directa)

Hub virtual | vpngate

Virtual Network Name adaptador | Se

El comando se ha completado con éxito

Cliente VPN>

el archivo de exportación cuenta «/ home/luke/japan0.vpn»:

$ cat japan0.vpn

# VPN Client VPN Configuración de conexión de archivos

#

# Este archivo se exporta con el Administrador del cliente VPN.

# El contenido de este archivo se pueden editar con un editor de texto

#

# Cuando este archivo se importa en el Connection Manager de cliente

# se puede utilizar inmediatamente

declarar root

{

bool CheckServerCert false

uint64 CreateDateTime 0

uint64 LastConnectDateTime 0

bool StartupAccount false

uint64 UpdateDateTime 0

declarar ClientAuth

{

uint TipoAut 0

string Nombre de usuario vpn

}

declarar ClientOption

{

string AccountName japan0

uint AdditionalConnectionInterval 1

uint ConnectionDisconnectSpan 0

string DeviceName sí

DisableQoS bool false

bool HalfConnection falsa

bool HideNicInfoWindow false

bool HideStatusWindow false

Hostname cadena 222.228.120.128

string HubName vpngate

uint maxConnection 1

bool NoRoutingTracking false

bool NoTls1 false

bool NoUdpAcceleration false

uint NumRetry 4294967295

uint Puerto 1950

uint PortUDP 0

string ProxyName $

style = byte ProxyPassword $

uint ProxyPort 0

uint ProxyType 0

string ProxyUsername $

RequireBridgeRoutingMode bool false

RequireMonitorMode bool false

uint RetryInterval 15

bool UseCompress false

bool UseEncrypt true

}

}

g. Ahora la cuenta VPN está conectado. Bajo Linux, la tabla de enrutamiento no se modifica automáticamente como bajo Windows. Tenemos que ajustar manualmente la información de enrutamiento para que el trabajo SoftEther VPN .

El punto clave aquí es: DHCP la NIC virtual para obtener IP virtual del servidor VPN, agregar una ruta al servidor VPN a través de su puerta de entrada normal, original, y modificar la ruta por defecto para usar la VPN NIC y el gateway VPN (la dirección virtual)

Antes de que nos ajustamos la tabla de enrutamiento, active ip forward en «/ etc / sysctl.conf»

net.ipv4.ip_forward = 1

Courier New, Courier, monospace; font-size: x-small;»>