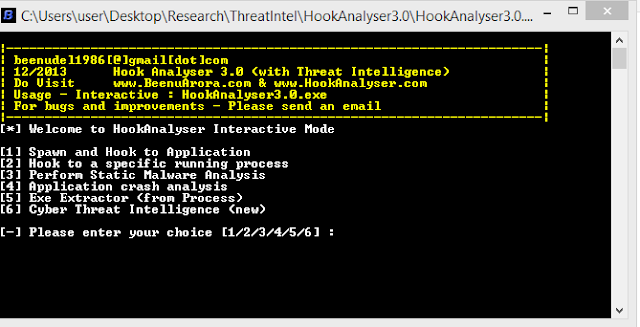

El proyecto / utilidad tiene seis (6) funciones clave ::

1. Engendro y gancho para aplicaciones – Esta característica permite a los analistas para desovar una aplicación, y el gancho en ella. El módulo realiza el siguiente –

a. PE validación

b. Análisis de malware estático.

C. Otras opciones de búsqueda (como patrón o volcar todo)

d. Tipo de enganche (automático, inteligente o manual)

e. Engendro y gancho

Con el módulo de «gancho», hay tres tipos de enganche están soportados ::

a) Automático – La herramienta se analizar las tablas de importación de aplicación, y en base a que se enganche en las API especificadas

b) Manual -. Sobre esto, la herramienta le preguntará al usuario final para cada API, si tiene que ser enganchado

c) Smart – Esto es esencialmente un subconjunto de enganche automático sin embargo, excluye a las API no interesantes />

2.. Hook a un proceso en ejecución específica ::

a. Lista de todos los procesos en ejecución />

C. Realizar análisis de malware estático en ejecutable (traidos del proceso ruta ejecutable)

d. Otras opciones (como la búsqueda de patrones o volcar todo) />

3. Análisis de malware estático ::

a. Validación de archivos PE />

c. Propiedades de educación física, como Banco de Imágenes, el punto de entrada, las secciones, el subsistema

d. Detección de entrada TLS.

E. Verificación Punto de entrada (si cae en la sección sospechosa)

f. Suspicious punto de entrada de detección

g. Detección Packer

h. Firma traza (extenderse desde Project Analyzer malware), como anti VM conscientes, conscientes de depuración, gancho de teclado conscientes etc Este particular función busca más de 20 comportamientos de malware únicos (con 100 de la firma).

I. Escaneado Importación Intel.

J. Búsqueda Profunda (módulo)

k. Búsqueda en línea de MD5 (del ejecutable) en Experto Amenaza.

L. Volcado String (ASCII) />

o. Info Pefile vertido

p. … Y más.

4. Análisis Bloqueo de la aplicación ::

5. Extractor Exe ::

6. Ciber Threat Intelligence ::

La información presente módulo en un navegador web (con salpicadero representación por igual). Cuenta con tres (3) presentaciones –

• Amenaza Vectores – por país (a través de url.txt – incluidos)

• Amenaza Vectores – por geografía (a través url.txt – incluidos)

• Vulnerabilidad estilo / Amenaza de alimentación (a través rss.txt)