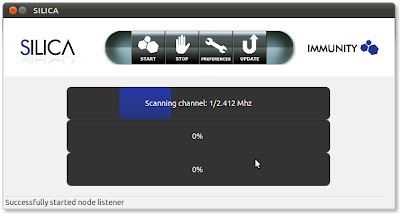

SILICA es una herramienta para la piratería o pruebas de penetración inalámbrica a internet . La comprensión de las vulnerabilidades de su red Wi-Fi puede ser un reto ya que los usuarios pueden crear fácilmente redes de la demanda, o incluso tal vez sin intención. Pero a medida que los acontecimientos recientes han demostrado, el escaneo de su red WiFi es una parte importante de la comprensión de su postura de seguridad.

La mayoría de las herramientas de evaluación de la vulnerabilidad simplemente toman sus escáneres de red actuales y dirigirlas a la infraestructura inalámbrica. Este enfoque no le da la información que es exclusiva de las redes inalámbricas. Inmunidad ha construido la primera, WiFi específica, evaluación de la vulnerabilidad y la herramienta automatizada de la penetración.

A diferencia de los escáneres tradicionales que simplemente identificar posibles vulnerabilidades, sílice determina el verdadero riesgo de un particular, punto de acceso . SILICA hace esto mediante el aprovechamiento unintrusively vulnerabilidades y determinar cuáles son los activos detrás del punto de acceso vulnerables pueden verse comprometidos.

Además mientras que los escáneres tradicionales pueden enumerar las vulnerabilidades de un objetivo en particular, no pueden evaluar si un control atenuante está en su lugar en el objetivo o en el medio ambiente circundante. Con SILICA ‘s metodología única que puede informar si la vulnerabilidad se puede explotar con éxito

Más de escaneo simple, los beneficios del uso de SILICA incluyen ::

1) Mejora de la postura de seguridad

2) simplificado solución de problemas

3) Red de mapeo

4) La creación de perfiles de amenaza real y evaluaciones de vulnerabilidad

5) Construir riesgo WiFi y análisis de la vulnerabilidad de PCI, SOX

6) Acceso Rogue detección de puntos

7) seguridad del cliente inalámbrico Auditoría

2) simplificado solución de problemas

3) Red de mapeo

4) La creación de perfiles de amenaza real y evaluaciones de vulnerabilidad

5) Construir riesgo WiFi y análisis de la vulnerabilidad de PCI, SOX

6) Acceso Rogue detección de puntos

7) seguridad del cliente inalámbrico Auditoría