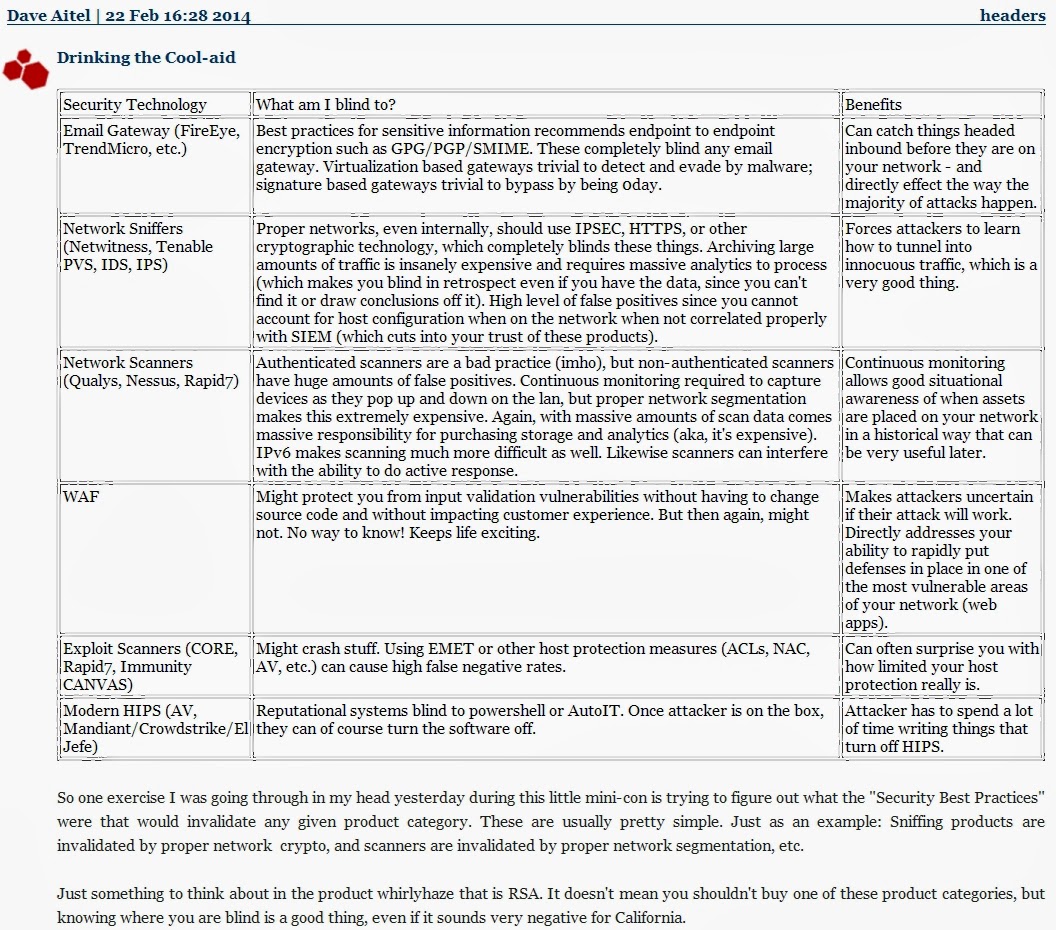

El día de hoy he leído un post por Dave Aitel a su lista de correo titulado Drinking the Cool-aid. Debido a que incluye un gráfico que debe revisar, incluí una captura de pantalla de la misma en este blog, a continuación. Básicamente David enumera varias categorías brutos de la tecnología y las herramientas de seguridad digital defensiva, luego enumera lo que él percibe como deficiencias y los beneficios de cada uno. Incrustado en estos pros y sus contras varios elementos tácticos también. Por favor, eche un vistazo a la original o mi pantalla.

Yo tenía tres reacciones a este post.

En primer lugar, reconoció que está escrito por alguien que no es responsable de la defensa de cualquier red de escala o importancia. Defensa de la red es más que herramientas y tácticas. Es más a menudo acerca de las personas y los procesos. Mi primera respuesta es insatisfactoria y simplista, sin embargo, a pesar de que estoy de acuerdo en líneas generales con sus críticas de antivirus, cortafuegos, FAT, y algunas tecnologías de seguridad tradicionales.

En segundo lugar, quedándose en el ámbito de las herramientas y tácticas, Dave es simplemente erróneo por varias razones:

- Se destaca el papel de cifrado para derrotar muchas herramientas defensivas, pero no tiene en cuenta que los arquitectos de tecnología de seguridad y la información regularmente hacen decisiones de implementación para proporcionar visibilidad en presencia de cifrado.

- Ignora o es ignorante de la tecnología para derrotar a la ofuscación y cifrado utilizado por intrusos.

- Dice «archivar grandes cantidades de tráfico es terriblemente caro y requiere de análisis masivos para procesar «, lo que está mal en ambos aspectos. Con un presupuesto reducido mi equipo desplegó cientos de sensores NSM de código abierto a través de mi empleador anterior para capturar datos sobre las pasarelas de un ancho de banda multi-Gbps. Si hubiéramos usado plataformas de captura de paquetes comerciales que habríamos necesitado un presupuesto mucho más grande, pero el software de código abierto como la Seguridad de la cebolla ha puesto NSM en manos de todos, a bajo precio. Con respecto al «análisis masivos,» es más fácil todo el tiempo para obtener lo que necesita para la tecnología de registro sólido. Usted puede incluso comprar tecnología comercial impresionante para hacer el trabajo en formas que nunca imaginaste.

Yo podría hacer otros argumentos relativos a las tácticas y herramientas, pero usted consigue la idea de las tres que enumeré.

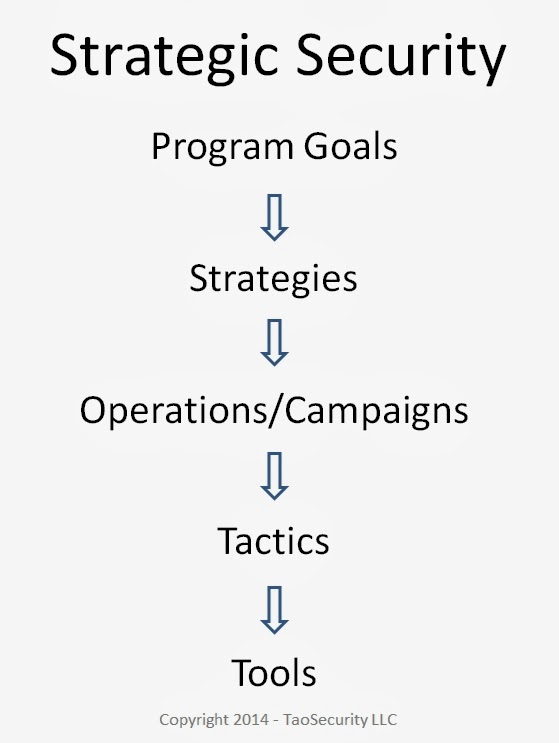

En tercer lugar, y esto es realmente mi mayor problema con el post de Dave, es que demuestra la tendencia de todo-demasiado-común que los profesionales de la seguridad para restringir su pensamiento a los niveles de tácticas y herramientas. ¿Qué quiero decir? Considere este diagrama de mi O’Reilly Webinar en mi libro más reciente:

Un programa estratégico de seguridad no se inicia con las herramientas y tácticas. En lugar de ello, se inicia con uno o más objetivos del programa global . La estrategia de mente CISO consigue ejecutivo buy-in a esas metas, lo que funciona en un nivel comprendido por los técnicos y no-técnicos por igual. A continuación, el CISO desarrolla estrategias para poner en práctica esos objetivos, organiza y lleva a cabo campañas y operaciones para apoyar las estrategias, ayuda a sus uso de equipo tácticas para realizar el campañas y operaciones, y adquiere herramientas y tecnología para equipar a su equipo.

Aquí está un ejemplo de un enfoque estratégico de seguridad para reducir al mínimo la pérdida debido a las intrusiones, mediante una estrategia de rápida detección, respuesta y contención, e inspirados-NSM operaciones / campañas, tácticas y herramientas.

Ahora bien, no quiero parecer demasiado duro, porque el pensamiento de herramientas y tácticas centrada no sólo es endémica de lo digital mundo de la seguridad. Leí cómo éste tiene lugar durante la planificación y ejecución de la campaña aérea durante la primera Guerra del Golfo.

leí la maravillosa John Warden y el Renacimiento del Poder Aéreo de América y aprendió la Fuerza Aérea de los EE.UU. en el momento sufrió los mismos problemas. La Fuerza Aérea fue muy táctica y la tecnología enfocada. Ellos se preocupaban por cómo derrotar a otras aeronaves de combate aéreo y trataron de mantener el ejército feliz haciendo el apoyo aéreo cercano a su principal contribución a la lucha «conjunta». La Fuerza Aérea logrado implementar rápidamente los aviones a Arabia Saudita, pero tenía poca idea de cómo utilizar esas fuerzas en una campaña, y mucho menos para alcanzar los objetivos estratégicos y de política. Tomó visionarios como John Warden y David Deptula para hacer la campaña aérea en una realidad, y cambiar para siempre la naturaleza de la guerra aérea.

Era cadete cuando todo esto sucedió y recuerdo mis instructores que exhibe la obsesión contemporánea con la táctica y la tecnología que hemos visto en el mundo de la seguridad durante décadas. Sólo más tarde en mi carrera en la Fuerza Aérea fue lo que vi la aceptación estratégica ganancia de punto de vista.

Esperar a oír más de mí acerca de la necesidad de un pensamiento estratégico en seguridad digital. Tengo la intención de aplicar a un programa de doctorado en esta primavera y comenzar la investigación en el otoño. Quiero aplicar el pensamiento estratégico de defensa digitales sector privado, ya que es donde una gran cantidad de la acción y donde la necesidad es mayor.

Por ahora, he hablado de la necesidad de una estrategia en mi O’Reilly Webinar.

Tweet